在开始之前,需理解Serv-U里的域与Windows的AD域是两个完全不同的东西。Serv-U里的域,可以理解成是域名,就像搭建一个HTTP\HTTPS的网站一样需要有一个域名,而FTP的站点也是同理,也需要一个域名,这个域名就是Serv-U的域;Windows的AD域就不用解释了,企业中常见的活动目录。

下面开始正题:

注意:Serv-U服务器加入域,不是使用LDAP验证的必要条件。

单击Serv-U域中的用户,然后切换至LDAP验证选项卡,切记LDAP登录ID后缀位置留空,无需填写;勾选启用LDAP验证和使用LDAP群组根目录而不是账户根目录,然后单击添加:

单击Serv-U域中的用户,然后切换至LDAP验证选项卡,切记LDAP登录ID后缀位置留空,无需填写,然后单击添加:

输入Windows AD域的LDAP信息,然后测试成功后,单击Show/Hide Advanced LDAP Options,显示高级选项:

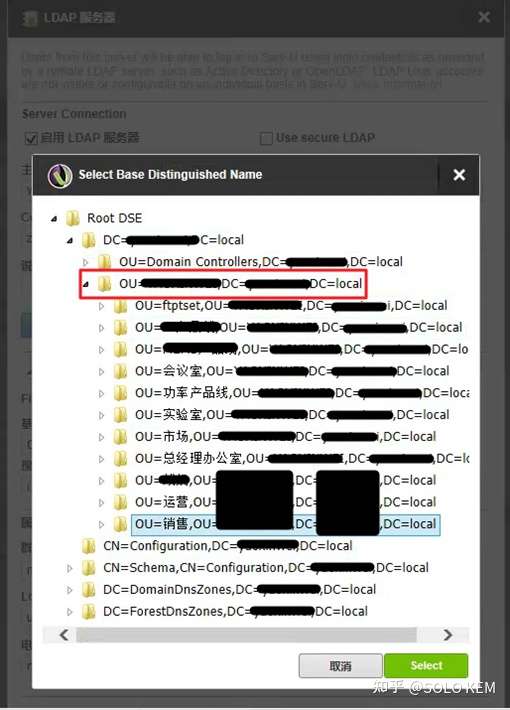

单击基底识别名文本框右侧按钮,选中AD域中需要登陆Serv-U的域账号所在的OU即可,可以不用按照AD层级结构逐级添加:

剩下的其他信息例如搜索过滤器、属性映射等内容全部保持默认,完成之后,AD帐号就可以自由登录了。

但是,凡是有集成AD需求的用户通常会有更加细致的要求,比如希望不同的OU可以访问各自的文件夹,这样就需要通过复制来添加刚才录入的LDAP验证,并在Show/Hide Advanced LDAP Options的基底识别名中选择该部门的OU,如此往复,就像下图一样:

然后开始为这些OU的域账号的权限设置做准备,在AD上鼠标移至OU上可列出详细DN。

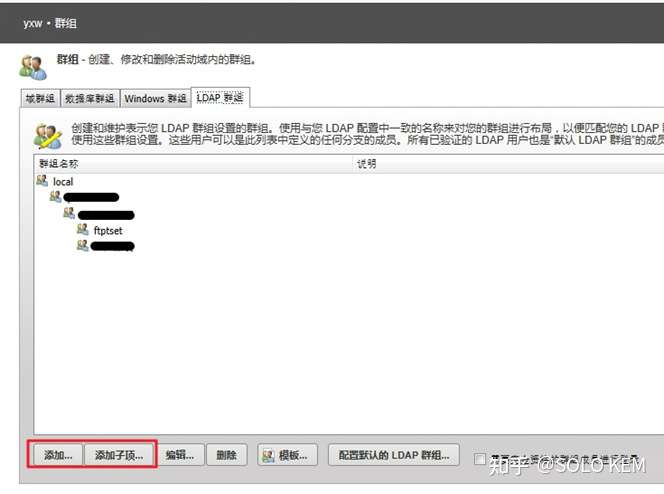

前往群组,切换至LDAP群组选项卡,然后单击添加,此处需严格按照AD层级进行添加,先添加根,也就是下图最左侧的DC后的值:

群组名称输入com,根目录或目录访问可以先不设置,保持默认逐级添加至最后一层OU,在最后一层的OU设置。

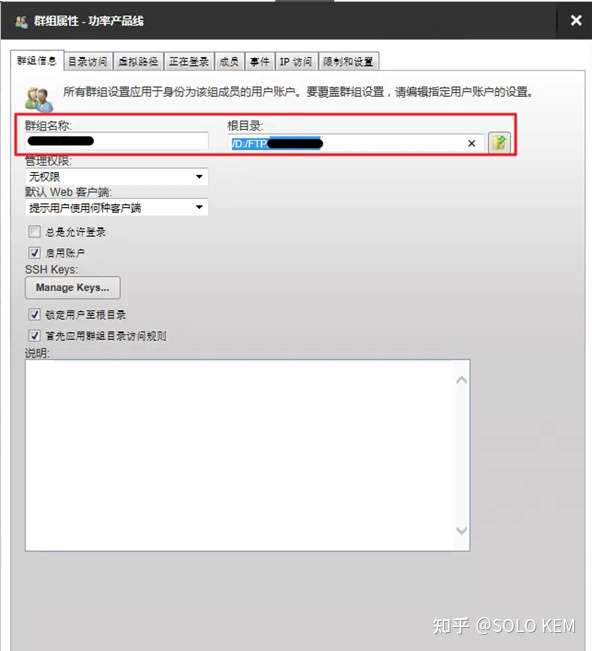

此处sun帐户所在的OU为Beijing,故在Beijing群组属性中设置根目录。

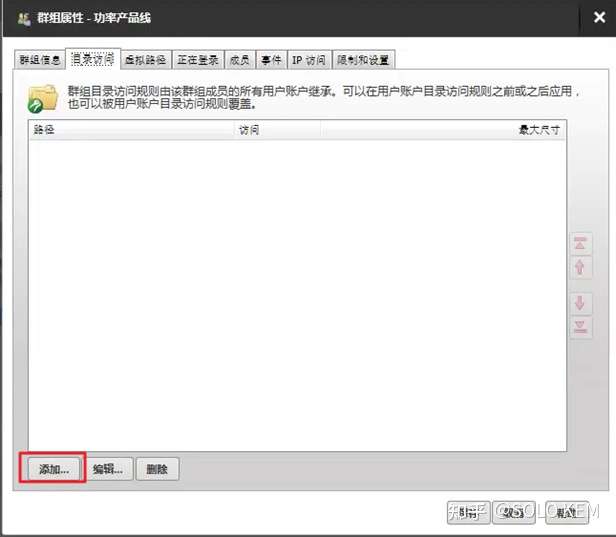

然后切换至目录访问选项卡,单击添加:

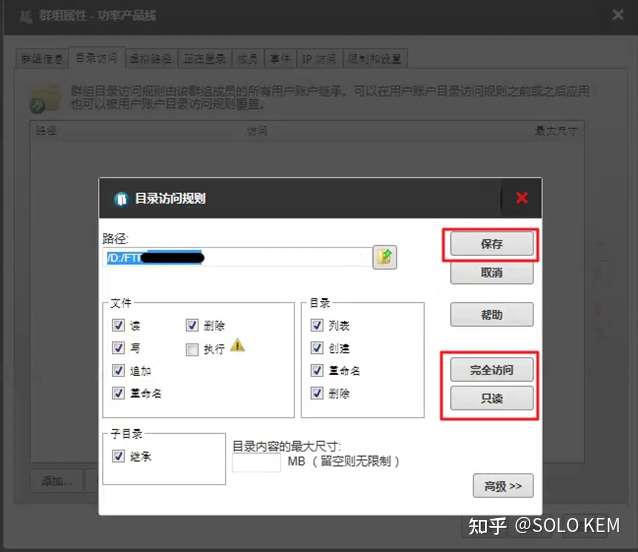

根据要求,来选择是完全访问或者是只读,或者具体某个权限的取舍,然后单击保存:

然后重复以上步骤添加其他的LDAP群组,群组名称需与OU名称保持一致(支持中文的OU),根目录选择提前创建好的其他OU的同名文件夹,并定义权限。

至此,Serv-U与Windows AD的LDAP验证集成完成。

打赏作者

发表回复